Erro de DNS da MasterCard passou despercebido por anos

A gigante de cartões de pagamento MasterCard corrigiu recentemente um erro gritante em suas configurações de DNS (Domain Name System), que poderia ter permitido a qualquer pessoa interceptar ou desviar o tráfego de Internet destinado à empresa — tudo por meio do registro de um domínio não utilizado. A falha de configuração perdurou por quase cinco anos, até que um pesquisador de segurança gastou US$ 300 para registrar o domínio e evitar que cibercriminosos o fizessem.

Entendendo o problema

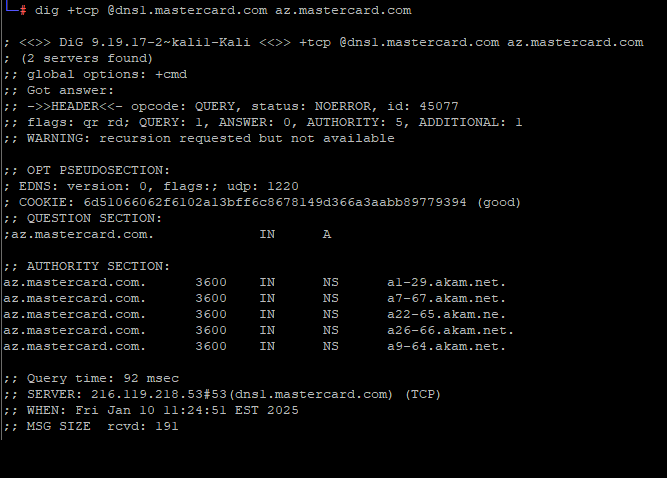

Uma consulta de DNS no domínio az.mastercard.com, em 14 de janeiro de 2025, revelou que havia um nome de servidor digitado incorretamente: a22-65.akam.ne.

De 30 de junho de 2020 até 14 de janeiro de 2025, um dos servidores principais que a MasterCard utiliza para direcionar tráfego em partes do domínio mastercard.com estava nomeado de forma errada. A MasterCard depende de cinco servidores DNS compartilhados na Akamai (o DNS funciona como uma lista telefônica da Internet, traduzindo nomes de sites em endereços IP).

Todos os nomes de servidor DNS da Akamai que a MasterCard usa deveriam terminar em akam.net, mas um deles estava configurado para usar akam.ne.

A descoberta

O erro, apesar de sutil, foi encontrado por Philippe Caturegli, fundador da consultoria de segurança Seralys. Ele suspeitou que ninguém teria registrado o domínio akam.ne — administrado pela autoridade de top-level domain (TLD) do Níger, na África Ocidental.

Caturegli pagou US$ 300 e esperou quase três meses para garantir o registro do domínio junto ao órgão do Níger. Depois de configurar um servidor DNS em akam.ne, notou que centenas de milhares de requisições DNS chegavam diariamente, vindas de todo o mundo. Ao que tudo indica, a MasterCard não foi a única organização que digitou “akam.ne” por engano, mas certamente era a maior.

Se ele tivesse configurado um servidor de email nesse domínio, provavelmente teria recebido mensagens destinadas a mastercard.com (ou outros domínios afetados). Em caso de uso mal-intencionado, poderia até ter obtido certificados de criptografia (SSL/TLS) autorizados a aceitar e redirecionar tráfego de sites comprometidos. Além disso, poderia ter recebido passivamente credenciais de autenticação do Windows de máquinas ligadas a esses domínios.

Contudo, o pesquisador afirma não ter feito nada disso. Em vez disso, ele alertou a MasterCard de que o domínio estava disponível, copiando um jornalista na notificação. Algumas horas depois, a MasterCard reconheceu o erro, mas declarou que não havia risco real para a segurança de suas operações.

“Analisamos a questão e não houve risco para nossos sistemas”, disse um porta-voz da MasterCard. “Esse erro de digitação já foi corrigido.”

Reação da MasterCard

Apesar da correção, Caturegli recebeu uma mensagem via Bugcrowd (um programa de recompensas para pesquisadores de segurança) sugerindo que a divulgação pública desse erro — feita por ele no LinkedIn após ter registrado o domínio akam.ne — não estava alinhada com práticas de segurança ética. A mensagem incluía um pedido da MasterCard para remover a publicação.

Caturegli ressaltou que, embora tenha uma conta no Bugcrowd, jamais enviou o relato pela plataforma, tendo reportado o problema diretamente à MasterCard.

“Não divulguei esta questão por meio do Bugcrowd”, escreveu em resposta. “Antes de qualquer divulgação pública, garanti que o domínio afetado fosse registrado para evitar exploração, mitigando qualquer risco para a MasterCard ou seus clientes. Essa ação, que tomamos por conta própria, demonstra nosso compromisso com práticas de segurança ética e divulgação responsável.”

Por que isso é tão relevante?

A maioria das organizações conta com ao menos dois servidores autoritativos de DNS, mas algumas lidam com tantas requisições que precisam dividir a carga em diversos domínios DNS. No caso da MasterCard, são cinco. Em teoria, se um invasor assumisse apenas um desses domínios, veria aproximadamente um quinto de todo o tráfego DNS.

No entanto, Caturegli lembra que muitos usuários dependem de forwarders ou resolvedores de DNS públicos, como Cloudflare e Google.

“Tudo o que precisamos é que um desses resolvedores consulte nosso servidor de nomes e armazene em cache a resposta”, explica. Definindo um TTL (Time To Live) alto, seria possível propagar instruções maliciosas do domínio comprometido para grandes provedores.

“Com um TTL longo, poderíamos redirecionar muito mais do que apenas 1/5 do tráfego.”

Ele também mencionou que esperava ao menos um agradecimento da gigante de cartões, ou até o reembolso do valor de registro do domínio.

“Obviamente, discordamos dessa avaliação”, escreveu, após a declaração pública da MasterCard. “Mas deixaremos que vocês julguem — aqui estão alguns dos registros de DNS que capturamos antes de relatar o problema.”

Subdomínios em risco

O printscreen compartilhado por Caturegli mostra que o servidor DNS mal configurado envolvia az.mastercard.com. Não está claro como a MasterCard emprega esse subdomínio, mas a nomenclatura sugere uso em servidores de produção do Microsoft Azure. De acordo com o pesquisador, todos os subdomínios apontam para endereços na infraestrutura da Microsoft.

“Não seja como a MasterCard”, finaliza ele em seu post no LinkedIn. “Não subestime os riscos e não deixe sua equipe de marketing lidar sozinha com divulgações de segurança.”

Histórico do domínio

O domínio akam.ne já havia sido registrado antes, em dezembro de 2016, por alguém com o e-mail um-i-delo@yandex.ru. O serviço de pesquisa russo Yandex indica que essa conta pertencia a um “Ivan I.” de Moscou. Registros passivos de DNS do DomainTools.com mostram que, entre 2016 e 2018, o domínio estava associado a um servidor localizado na Alemanha, expirando posteriormente em 2018.

Interessante notar que um ex-funcionário da Cloudflare comentou no LinkedIn de Caturegli sobre um caso parecido em que usuários digitaram “awsdns-06.ne” ao invés de “awsdns-06.net”. Segundo o DomainTools, esse outro domínio de erro de digitação foi registrado por um usuário do Yandex (playlotto@yandex.ru) e hospedado na mesma empresa alemã de serviços de Internet — Team Internet (AS61969).

Dica para prevenir problemas semelhantes

Nós, da SpeedCloud, reforçamos que erros de digitação em DNS podem gerar vulnerabilidades sérias, como se viu neste caso. Para que isso não aconteça:

- Verifique regularmente seus registros DNS: revise e monitore nomes de servidores autoritativos, principalmente ao usar serviços de terceiros.

- Automatize verificações: use ferramentas que validem a ortografia dos seus domains e subdomínios.

- Registre variantes relevantes: se houver a possibilidade de digitação incorreta para domínios críticos, registre essas variantes para evitar ataques de typosquatting.

- Tenha um plano de resposta: em caso de detecção de qualquer irregularidade, corrija o mais rápido possível e notifique seus clientes/usuários conforme necessário.

Com monitoramento ativo e uma cultura de segurança, é possível minimizar riscos como este. Se precisar de suporte especializado em hospedagem ou infraestrutura para garantir a segurança e a disponibilidade de seus projetos, conte sempre com a SpeedCloud.